Инструкция по защите Windows от уязвимостей Meltdown и Spectre

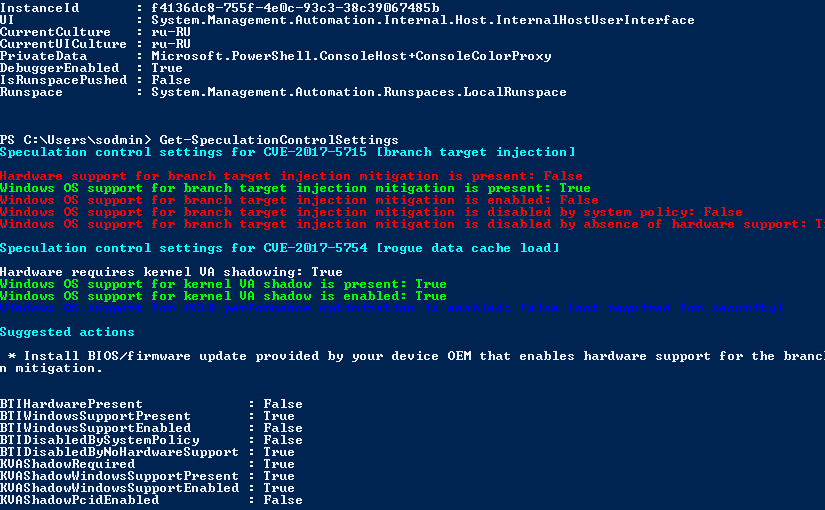

Статья обновлена 9 января 2018 в 22:22. Добавлено видео. Год начался с отличных новостей об уязвимостях Meltdown и Spectre. Вот их список CVE-2017-5753 - Bounds check bypass CVE-2017-5715 - Branch target injection CVE-2017-5754 - Rogue data cache load Полностью защитить себя от них не получится, так как нет средств, которые полностью закрывают их, но IT гиганты уже начали латать эти дыры. Подавлюяющее большинство наших клиентов работают на Windows, поэтому мы подготовили инструкцию по защите Windows от уязвимостей Meltdown и Spectre. Это не исчерпывающее руководство, так как механизмов полного закрытия уязвимостей ещё не существует!